Разработчики Firefox объявили о расширении применения режима DNS поверх HTTPS (DoH, DNS over HTTPS), который будет включён по умолчанию для пользователей из Канады (ранее DoH по умолчанию применялся только для США). Включение DoH для пользователей из Канады разделено на несколько этапов: 20 июля DoH будет активирован для 1% пользователей из Канады и если не возникнет непредвиденных проблем охват будет доведён до 100% к концу сентября.

Перевод канадских пользователей Firefox на DoH проводится при участии организации CIRA (Canadian Internet Registration Authority), регулирующей развитие интернета в Канаде и отвечающей за домен верхнего уровня "ca". Организация CIRA также подключилась к программе TRR (Trusted Recursive Resolver) и включена в число провайдеров DNS-over-HTTPS, доступных в Firefox.

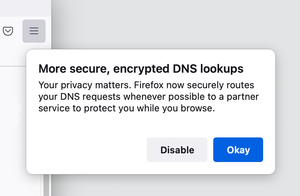

После активации DoH на системе пользователя будет выведено предупреждение, позволяющее при желании отказаться от перехода на DoH и продолжить использование традиционной схемы отправки незашифрованных запросов к DNS-серверу провайдера. Изменить провайдера или отключить DoH можно в настройках сетевого соединения. Помимо DoH-серверов CIRA можно выбрать сервисы Cloudflare и NextDNS.

Предлагаемые в Firefox провайдеры DoH отбираются в соответствии с требованиями к заслуживающим доверие DNS-резолверам, в соответствии с которыми DNS-оператор может использовать получаемые для резолвинга данные только для обеспечения работы сервиса, не должен хранить логи дольше 24 часов, не может передавать данные третьим лицам и обязан раскрывать сведения о методах обработки данных. Сервис также должен дать обязательства не цензурировать, не фильтровать, не вмешиваться и не блокировать DNS-трафик, за исключением ситуаций, предусмотренным законодательством.

Напомним, что DoH может оказаться полезным для исключения утечек сведений о запрашиваемых именах хостов через DNS-серверы провайдеров, борьбы с MITM-атаками и подменой DNS-трафика (например, при подключении к публичным Wi-Fi), противостояния блокировкам на уровне DNS (DoH не может заменить VPN в области обхода блокировок, реализованных на уровне DPI) или для организации работы в случае невозможности прямого обращения к DNS-серверам (например, при работе через прокси). Если в обычной ситуации DNS-запросы напрямую отправляются на определённые в конфигурации системы DNS-серверы, то в случае DoH запрос на определение IP-адреса хоста инкапсулируется в трафик HTTPS и отправляется на HTTP-сервер, на котором резолвер обрабатывает запросы через Web API. Существующий стандарт DNSSEC использует шифрование лишь для аутентификации клиента и сервера, но не защищает трафик от перехвата и не гарантирует конфиденциальность запросов.

Источник: https://www.opennet.ru/opennews/art.shtml?num=55470

(opennet.ru, основная лента)

[ON] DNS-over-HTTPS будет включён по умолчанию в Firefox для пользователей из Канады

Модератор: Модераторы разделов