Исследователи из компании ESET опубликовали 43-страничный отчёт с анализом руткита Ebury и связанной с ним активности. Утверждается, что Ebury применяется с 2009 года и с тех пор был установлен на более чем 400 тысяч серверов под управлением Linux и несколько сотен систем на базе FreeBSD, OpenBSD и Solaris. Около 110 тысяч серверов оставались поражены Ebury по состоянию на конец 2023 года. Исследование представляет отдельный интерес с учётом того, что Ebury был задействован при атаке на kernel.org, что открывает некоторые новые подробности компрометации инфраструктуры разработки ядра Linux, выявленной в 2011 году. Ebury также был выявлен на серверах регистратора доменов, криптобиржах, выходных узлах Tor и у нескольких хостинг-провайдеров, имена которых не называются.

Изначально предполагалось, что атаковавшие серверы kernel.org злоумышленники оставались незамеченными 17 дней, но по данным ESET это время рассчитано с момента подстановки руткита Phalanx, а бэкдор Ebury находился на серверах с 2009 года и около двух лет мог использоваться для получения root-доступа к серверам. Вредоносное ПО Ebury и Phalanx установлено в рамках разных атак, не пересекающихся друг с другом и проводимых разными группами злоумышленников. Внедрение бэкдора Ebury затронуло как минимум 4 сервера в инфраструктуре kernel.org, два из которых были поражены приблизительно в течение двух лет, а остальные два - в течение 6 месяцев.

Атакующие получили доступ к хранящимся в /etc/shadow хэшам паролей 551 пользователя, среди которых были все мэйнтейнеры ядра (аккаунты использовались для доступа в Git; после инцидента пароли были заменены, а модель доступа была пересмотрена и переведена на использование цифровых подписей). Для 257 пользователей атакующим удалось определить пароли в открытом виде, предположительно путём подбора паролей по хэшам и через перехват вредоносным компонентом Ebury паролей, используемых в SSH.

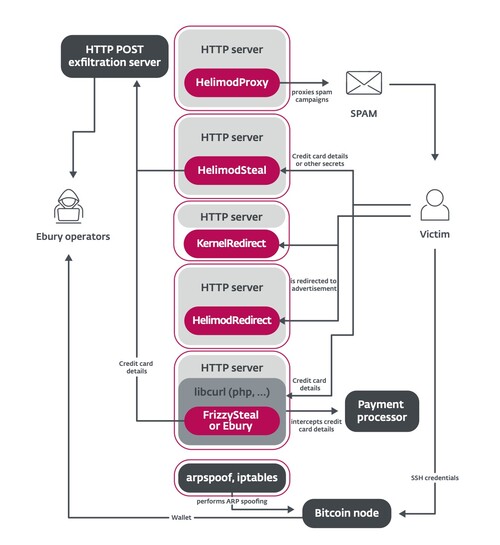

Вредоносный компонент Ebury распространялся в виде разделяемой библиотеки, которая после установки перехватывала функции, используемые в OpenSSH, для организации удалённого подключения к системе c правами root. Атака была не целевой и, как и другие поражённые тысячи хостов, серверы kernel.org использовались как часть ботнета для рассылки спама, кражи учётных данных для распространения на других системах, перенаправления web-трафика и совершения другой вредоносной деятельности.

Для проникновения на серверы использовались неисправленные уязвимости в серверном ПО, например, уязвимости в хостинг-панелях, или перехваченные пароли (предполагается, что серверы kernel.org были взломаны в результате компрометации пароля одного из пользователей, имевшего shell-доступ). Для повышения привилегий использовались уязвимости, такие как Dirty COW.

Применяемые в последние годы новые версии Ebury кроме бэкдора включали в себя такие возможности, как модули к Apache httpd для проксирования трафика, перенаправления пользователей и перехвата конфиденциальной информации, модуль ядра для внесения изменений в транзитный HTTP-трафик, инструменты для скрытия собственного трафика от межсетевых экранов, скрипты для проведения AitM-атак (Adversary-in-the-Middle, двунаправленный MiTM) для перехвата учётных данных SSH в сетях хостинг-провайдеров.

Источник: https://www.opennet.ru/opennews/art.shtml?num=61186

(opennet.ru, основная лента)

[ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Модератор: Модераторы разделов

-

rssbot

- Бот

- Сообщения: 6002

- ОС: gnu/linux

[ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Последний раз редактировалось rssbot 17.05.2024 11:03, всего редактировалось 3 раза.

Причина: Updated upstream

Причина: Updated upstream

-

yoricI

- Сообщения: 2580

- ОС: gentoo fluxbox

Re: [ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Так этак всё ядро напрочь скомпрометировано? Если не врут

-

/dev/random

- Администратор

- Сообщения: 5359

- ОС: Gentoo

-

yoricI

- Сообщения: 2580

- ОС: gentoo fluxbox

-

/dev/random

- Администратор

- Сообщения: 5359

- ОС: Gentoo

-

Bizdelnick

- Модератор

- Сообщения: 20961

- Статус: nulla salus bello

- ОС: Debian GNU/Linux

Re: [ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Мне вот интересно, как можно было 2 года не замечать спам-бота. Абузами ведь должны были завалить.

Пишите правильно:

| в консоли вку́пе (с чем-либо) в общем вообще | в течение (часа) новичок нюанс по умолчанию | приемлемо проблема пробовать трафик |

-

yoricI

- Сообщения: 2580

- ОС: gentoo fluxbox

Re: [ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Так оно же не от своего адреса рассылает.

Вот у меня, кстати, как недавно настроил ipv6, так при поисковом запросе в гугл и некоторые другие сайты пишут, что из вашей сети идёт подозрительный трафик, и требуют подтверждения человечности. И поди их разбери.

Вот у меня, кстати, как недавно настроил ipv6, так при поисковом запросе в гугл и некоторые другие сайты пишут, что из вашей сети идёт подозрительный трафик, и требуют подтверждения человечности. И поди их разбери.

-

Bizdelnick

- Модератор

- Сообщения: 20961

- Статус: nulla salus bello

- ОС: Debian GNU/Linux

Re: [ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Все IP-адреса оседают в заголовках сообщений, абузы отправляются администратору сети, из которой пришло сообщение, его дело уже донести информацию до ответственного за конкретную машину.

Пишите правильно:

| в консоли вку́пе (с чем-либо) в общем вообще | в течение (часа) новичок нюанс по умолчанию | приемлемо проблема пробовать трафик |

-

yoricI

- Сообщения: 2580

- ОС: gentoo fluxbox

Re: [ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Это давно так стало? Лет 15 назад жаловался яндексу на спам, сказали, в почтовом сообщении всё поделывается и установить невозможно.

-

Bizdelnick

- Модератор

- Сообщения: 20961

- Статус: nulla salus bello

- ОС: Debian GNU/Linux

Re: [ON] SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным

Пишите правильно:

| в консоли вку́пе (с чем-либо) в общем вообще | в течение (часа) новичок нюанс по умолчанию | приемлемо проблема пробовать трафик |