https://www.cs.tau.ac.il/~tromer/acoustic/

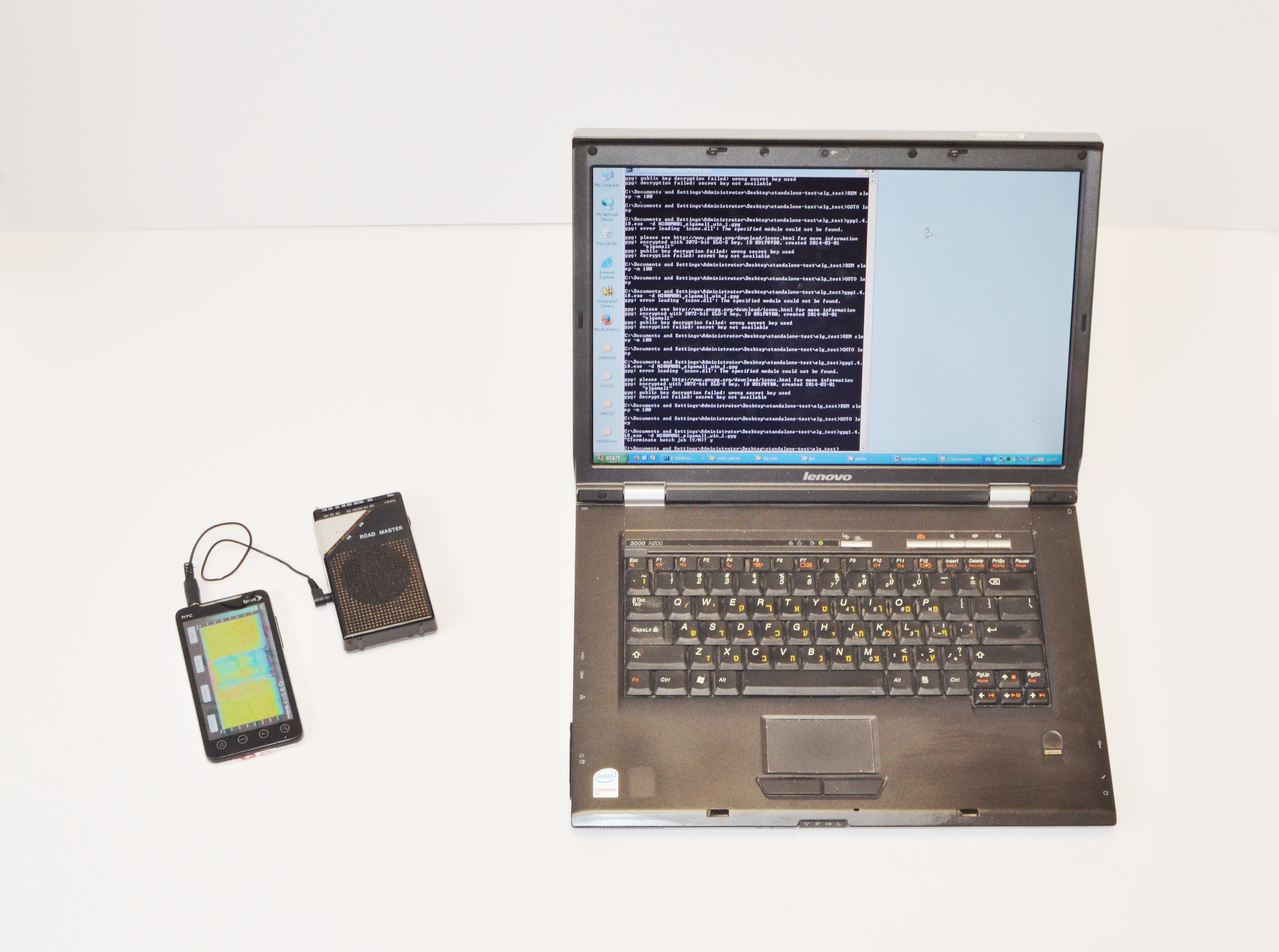

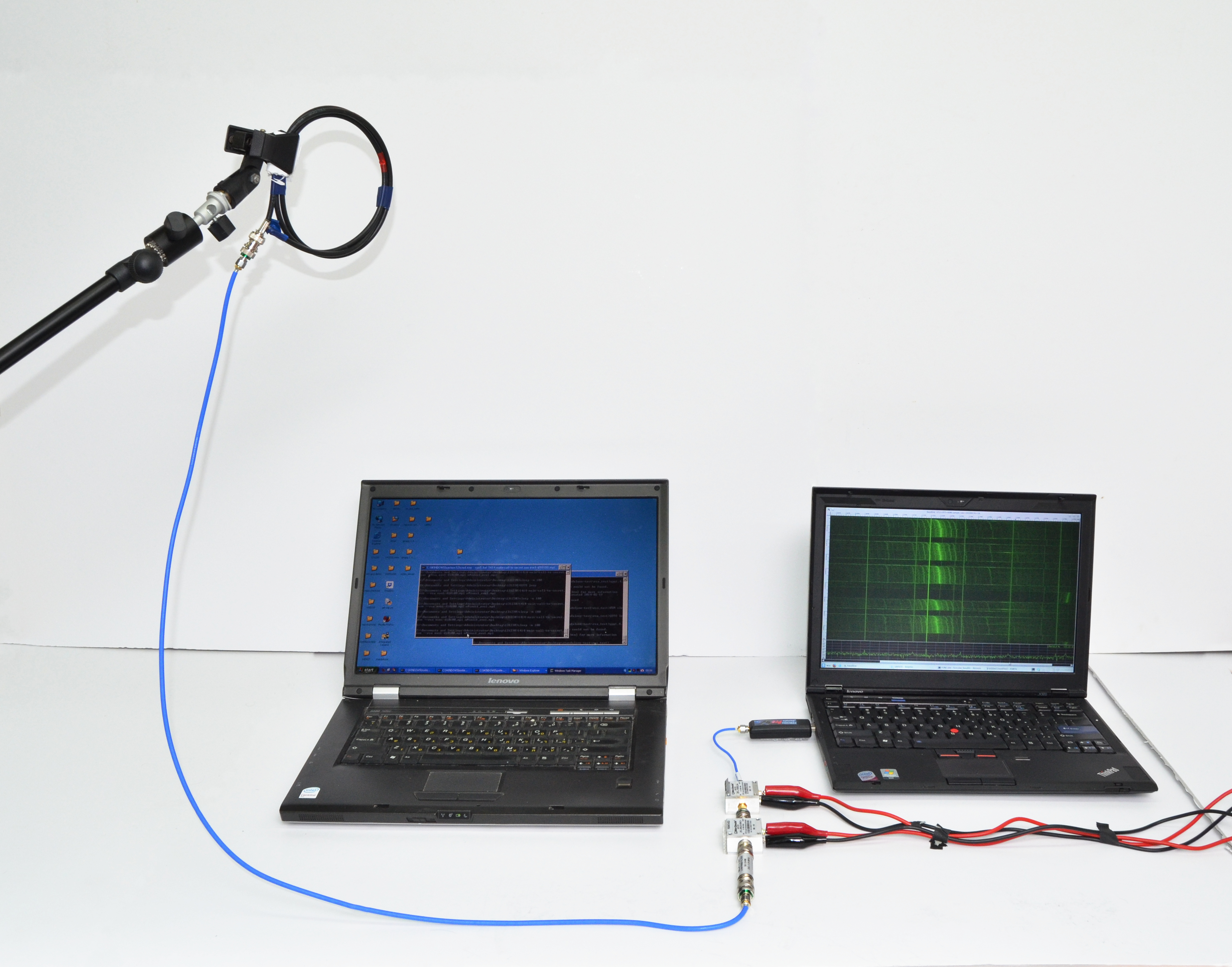

https://www.cs.tau.ac.il/~tromer/handsoff/

https://www.cs.tau.ac.il/~tromer/radioexp/

Один момент, однако, мне остался непонятным. Для того, чтобы получить RSA-ключ, нужно, чтобы gpg на протяжении довольно ощутимого времени расшифровывал специально подготовленные данные. Однако в The GNU Privacy Handbook читаем:

A hybrid cipher uses both a symmetric cipher and a public-key cipher. It works by using a public-key cipher to share a key for the symmetric cipher. The actual message being sent is then encrypted using the key and sent to the recipient. Since symmetric key sharing is secure, the symmetric key used is different for each message sent. Hence it is sometimes called a session key.

Both PGP and GnuPG use hybrid ciphers. The session key, encrypted using the public-key cipher, and the message being sent, encrypted with the symmetric cipher, are automatically combined in one package. The recipient uses his private-key to decrypt the session key and the session key is then used to decrypt the message.

То есть RSA (или ElGamal) должен, по идее, использоваться только для расшифровки сессионного ключа, что вряд ли может длиться на протяжении нескольких секунд, и тем более часов. Каким же образом чуваки ухитрялись извлечь RSA-ключ? Или в gpg всё-таки есть возможность использовать только алгоритм с открытым ключом? Опцию --symmetric знаю, а вот про asymmetric ничего в мане вроде бы нет.