Исследователи безопасности из компании Morphisec обратили внимание на серию атак против пользователей системы 3D-моделирования Blender, осуществляемую через распространение blend-файлов в популярных каталогах 3D-моделей, таких как CGTrader. Активация вредоносного кода при открытии 3D-модели производится благодаря возможности включения в blend-файлы автоматически запускаемых скриптов на языке Python, предназначенных для автоматизации действий и выполнения расширенных операций, таких как формирование каркаса модели.

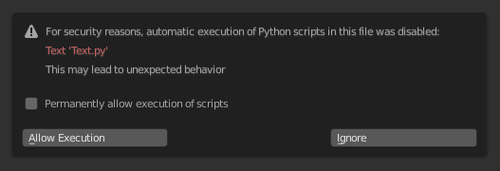

Атака прежде всего нацелена на пользователей, включающих в настройках опцию автоматического запуска скриптов из blend-файлов. Автоматический запуск по умолчанию запрещён, но пользователь может не задумываясь подтвердить запуск в диалоге с предупреждением или изменить настройки по умолчанию, если его раздражает необходимость постоянного ручного подтверждения операции. Вредоносные blend-файлы могли не вызвать подозрений, так как в них поставлялись востребованные рабочие модели, например, 3D-модели скафандров, а предлагаемый для запуска Python-скрипт Rig_Ui.py включал известную реализацию системы автоматического риггинга.

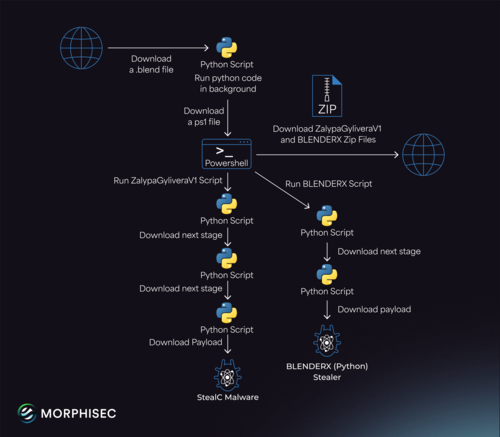

В выявленных исследователями blend-файлах в исходный легитимный вариант Rig_Ui.py были внесены изменения для загрузки и запуска вредоносного ПО StealC V2. Для запутывания следов загрузка вредоносного ПО производилсь с использованием промежуточного сайта blenderxnew.tohocaper1979.workers.dev, работающего через платформу Cloudflare Workers. Обнаруженные на системе конфиденциальные данные отправлялись в зашифрованном виде. Вредоносное ПО ограничено атакой на пользователей Windows.

После активации StealC V2 оставался в системе и осуществлял перехват, поиск и отправку конфиденциальных данных, таких как токены доступа, ключи шифрования и пароли. Поддерживалось извлечение конфиденциальных данных из 15 криптокошельков, более 100 браузерных дополнений для работы с криптовалютами и платёжными системами, 23 браузеров (Chromium, Firefox, Opera, Brave и т.д.), а также различных мессенджеров (Telegram, Discord, Tox, Pidgin), VPN (ProtonVPN, OpenVPN) и почтовых клиентов (Thunderbird).

Источник: https://www.opennet.ru/opennews/art.shtml?num=64325

(opennet.ru, основная лента)

[ON] Атака на пользователей Blender через вредоносные файлы с 3D-моделями

Модератор: Модераторы разделов

-

rssbot

- Бот

- Сообщения: 6001

- ОС: gnu/linux

-

yoricI

- Сообщения: 2929

- ОС: gentoo fluxbox

Re: [ON] Атака на пользователей Blender через вредоносные файлы с 3D-моделями

Давно ходят слухи, что и через аудио и видео можно заразиться. Не говоря о всяких "вложениях". А реально кто встречал?

-

Obscurus

- Сообщения: 181

Re: [ON] Атака на пользователей Blender через вредоносные файлы с 3D-моделями

Когда-то давным-давно на виндовс файлы *.wmv/*.wma могли открывать браузер с переходом на зловредный адрес. Вероятно, работало только на встроенном плеере. Других способов заражения не встречал.

-

Bizdelnick

- Модератор

- Сообщения: 21387

- Статус: nulla salus bello

- ОС: Debian GNU/Linux

Re: [ON] Атака на пользователей Blender через вредоносные файлы с 3D-моделями

Ну эксплойтов с RCE немало было, а чтобы прям пример успешной атаки in the wild… Погуглить надо. Но они все очень специфичные, под конкретную сборку декодера уязвимой версии. Если не пренебрегать обновлениями, маловероятно от такого пострадать.

Пишите правильно:

| в консоли вку́пе (с чем-либо) в общем вообще | в течение (часа) новичок нюанс по умолчанию | приемлемо проблема пробовать трафик |

-

Bizdelnick

- Модератор

- Сообщения: 21387

- Статус: nulla salus bello

- ОС: Debian GNU/Linux

Re: [ON] Атака на пользователей Blender через вредоносные файлы с 3D-моделями

Вот недавний пример. Судя по описанию, это, вероятно, про Pegasus.

Пишите правильно:

| в консоли вку́пе (с чем-либо) в общем вообще | в течение (часа) новичок нюанс по умолчанию | приемлемо проблема пробовать трафик |